L’Iceberg du Hardening : ce que vous ne voyez pas peut vous coûter cher

Quand on parle de cybersécurité, beaucoup d’entreprises pensent antivirus, pare-feu ou MFA. Mais qu’en est-il du hardening ?

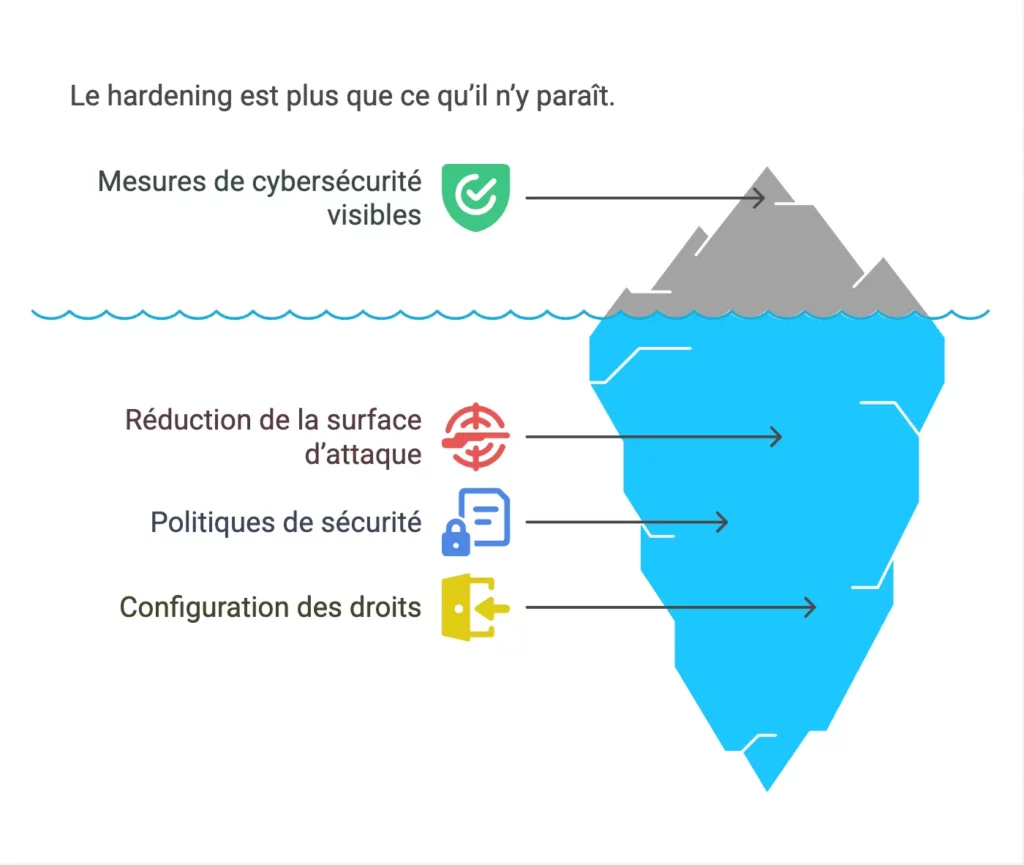

Le hardening, c’est l’art de sécuriser un système en réduisant sa surface d’attaque : désactiver les fonctions inutiles, appliquer des politiques de sécurité, configurer les bons droits, et bien plus.

Et c’est là que commence l’iceberg du hardening.

10% visibles, 90% oubliés

Prenons un système Windows standard :

- Il existe plus de 600 paramètres de sécurité configurables.

- Pourtant, à l’installation, moins de 10% d’entre eux sont activés ou utilisés par défaut.

- Résultat : 90% des fonctionnalités de sécurité restent en sommeil, comme les protections contre les attaques par mémoire, le cloisonnement des processus, les politiques de contrôle des applications ou encore les mécanismes avancés de journalisation.

Et ce n’est pas faute de puissance : Windows embarque des outils de sécurité très avancés… mais non configurés.

Ce que l’on ne voit pas…

L’analogie de l’iceberg est flagrante :

- Ce que l’on voit (le dessus) : antivirus, mises à jour, politique de mot de passe.

- Ce que l’on oublie (le dessous) : sécurité des services, restriction de PowerShell, hardening du registre, audit avancé, attaques par rebond internes, etc.

- Ce que l’on ne voit pas (l’envers du décor): des antivirus natifs aussi performants que ceux du marché si ils étaient correctement configurés.

Ce sont justement ces angles morts que les attaquants exploitent en premier.

Pourquoi est-ce aussi peu déployé ?

Le hardening est techniquement exigeant :

- Chaque règle peut avoir un effet de bord inattendu (ex : rupture d’un service métier).

- Il nécessite une excellente compréhension des dépendances systèmes.

- Il doit être pensé selon l’usage réel du poste ou du serveur.

- Et surtout, il est fastidieux à maintenir dans le temps.

Mais ne pas le faire, c’est comme installer une porte blindée sans verrouiller la serrure.

Que faire ?

Une approche progressive vers la compliance :

- Audit rapide des configurations de base sur vos postes.

- Détection des écarts entre les standards de sécurité (CIS, ANSSI, Microsoft) et votre réalité terrain.

- Mise en place d’un plan progressif, adapté à vos métiers pour réduire la surface d’attaque grâce à un hardening de configuration approprié.

- Monitoring de la conformité dans le temps.

En résumé :

90% de la sécurité native de vos systèmes est là, mais endormie.